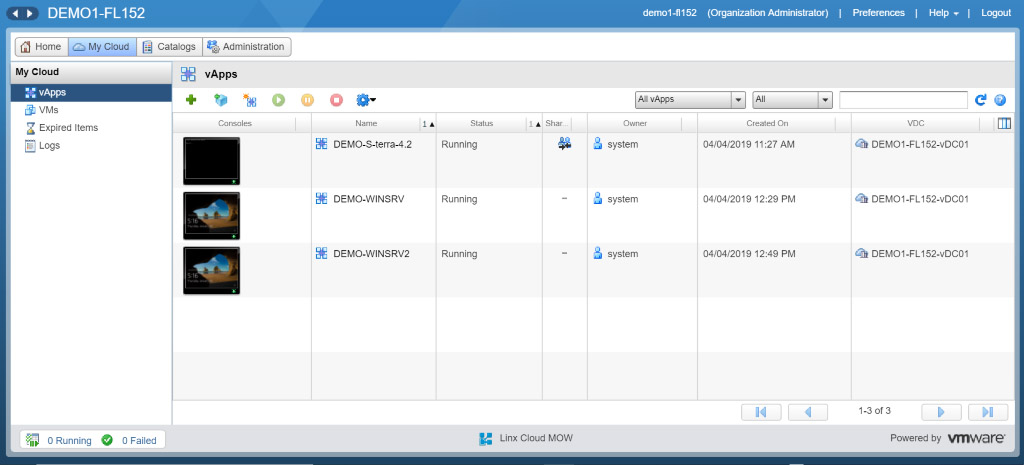

1. Сначала зайдём во вкладку My Cloud.

2. Во вкладке находятся наши VM (виртуальные машины):

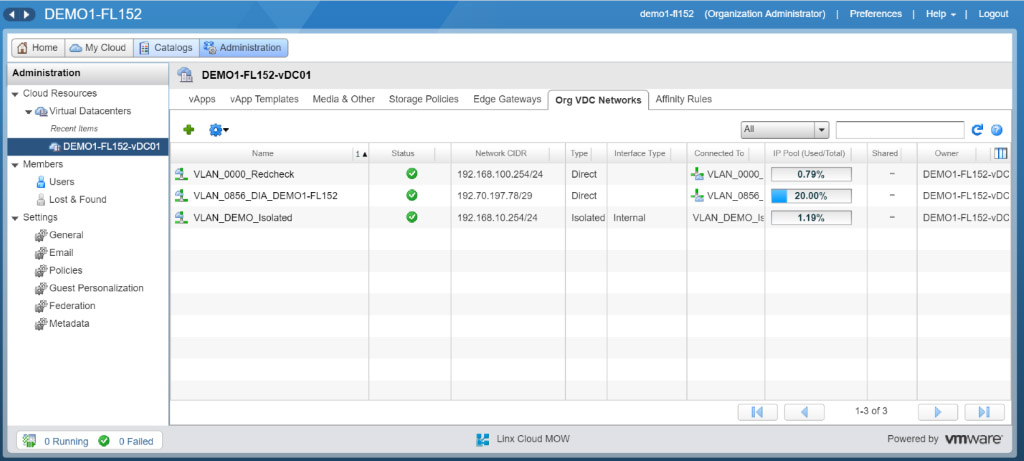

с. VM имеют доступ в интернет с помощью NAT (Network Address Translation) из DIA (Direct Internet Access) в защищённую сеть.

3. Зайдём во вкладку Org VDC Networks.

4. На вкладке видим три сети:

© 2023 Linx