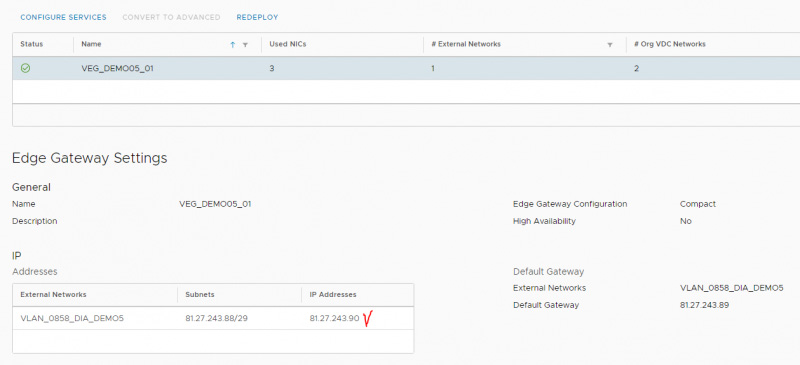

1) Перейдите в раздел Networking -> Edges. Кликните по VEG. Ниже будут отображены параметры выбранного VEG.

2) В разделе IP Addresses указан внешний IP адрес VEG и имя внешней сети. Эти параметры потребуются для настройки NAT и Firewall. Запомните их или запишите.

3) Нажмите CONFIGURE SERVICES.

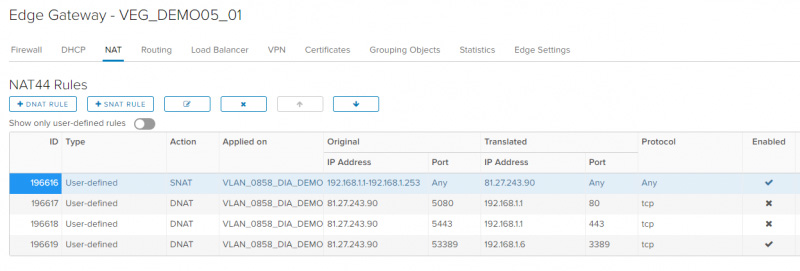

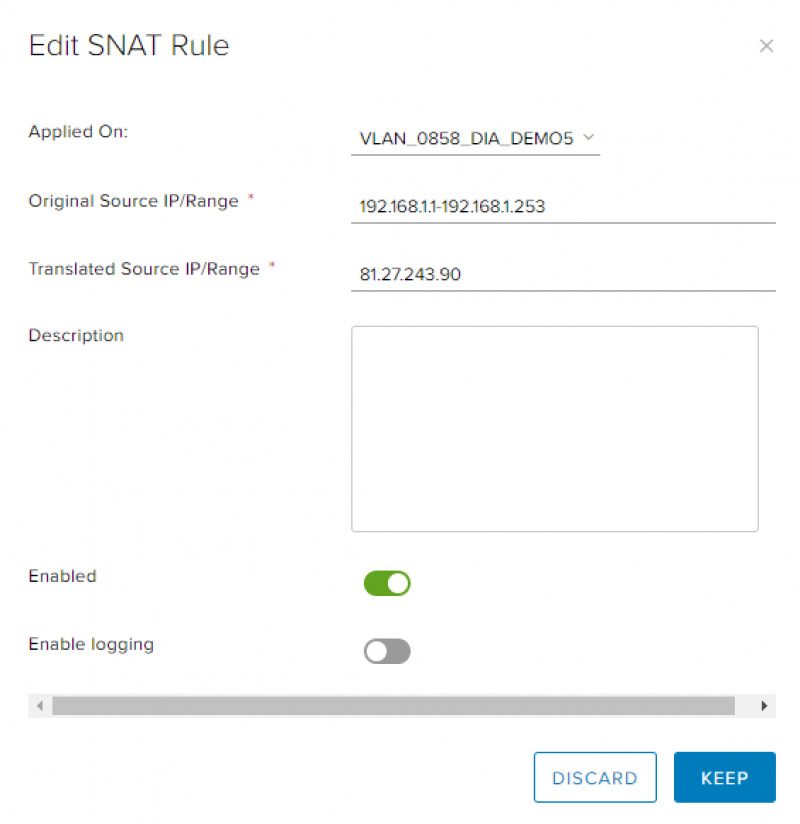

4) Во вкладке NAT нажмите +SNAT RULE, чтобы создать правило SNAT, которое позволит VM из внутренней сети выходить в интернет, используя внешний IP адрес VEG. В окне настройки правила укажите:

Applied on – внешняя сеть, подключенная к VEG (См. п. 2).

Description – введите описание. Это поможет вам в будущем понять, для чего было создано правило.

Original (Internal) source IP/range – укажите диапазон адресов сети дата-центра, к которой подключены VM. Вы также можете указать сеть целиком, например 192.168.0.0/24.

Translated (External) source IP/range – укажите внешний IP адрес VEG (См. п. 2).

Enabled – включить правило.

Нажмите KEEP для добавления правила. Нажмите Save changes.

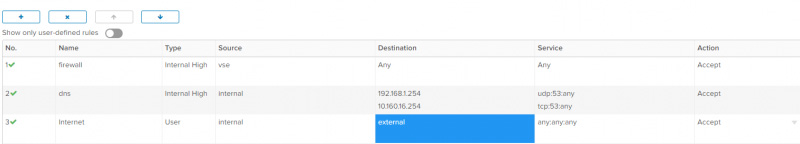

5) Перейдите на вкладку Firewall и нажмите +. В таблице появится строка нового правила.

По умолчанию Firewall находится в режиме Deny — блокировка траффика. Рекомендуется следовать следующему принципу для правил: запрещено все, кроме разрешенного траффика. Таким образом, в правилах вы указываете, какой трафик разрешать.

Для создания правила укажите:

Name – название правила. Например, Internet.

Source – укажите диапазон адресов, для которых предоставляется доступ. Вы также можете указать сеть целиком, например 192.168.0.1/24. Чтобы указать все внутренние сети используйте значение internal.

Destination – в данном случае нужно разрешить «любой внешний адрес». Используйте значение external.

Service – в данном случае нужно разрешить любой протокол. Нажмите +, укажите значение any.

Action – Accept.

6) Нажмите Save changes.

Подключитесь к виртуальной машине и попробуйте выйти в интернет.

© 2023 Linx